Die gebräuchlichsten Verfahren der Generierung von MACs sind mittlerweile standardisiert, z. B. in [ISO02b]. Dabei handelt es sich um den CBC-MAC und den HMAC mit kryptographischen Hashfunktionen wie MD5, SHA-1 oder RIPEMD-160.

Beim CBC-MAC handelt es sich um ein schon relativ lange in Benutzung befindliches Verfahren zur

Erzeugung von MACs [ISO99]. Dabei wird eine Blockchiffre im CBC-Modus genutzt, deren

Zwischenergebnisse jedoch nicht weiterverwendet. Statt dessen wird nur das Resultat der letzten

Verschlüsselung (immer mit dem Schlüssel  ) als kryptographische Prüfsumme (MAC) über die

Nachricht

) als kryptographische Prüfsumme (MAC) über die

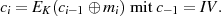

Nachricht  interpretiert. Folgende Formel beschreibt jeden Einzelschritt:

interpretiert. Folgende Formel beschreibt jeden Einzelschritt:

Abbildung 4.1 stellt das gesamte Verfahren anschaulich dar. Erwähnt werden soll noch, daß

bei Bedarf auf die Blockbreite des Algorithmus

bei Bedarf auf die Blockbreite des Algorithmus  zu padden ist

zu padden ist

Der XCBC-MAC (Extended MAC) geht im Original auf [BR03] zurück, hat seine Popularität aber wahrscheinlich IPSec zu verdanken [FH03]. Er behebt eine Schwachstelle des CBC-MAC, die nur bei Nachrichten variabler Länge in Erscheinung tritt [MvV92, Example 9.62]. Die Bildungsvorschrift entspricht weitestgehend dem CBC-MAC, unterscheidet sich jedoch wesentlich bei der Behandlung des letzten Blocks (siehe Abbildung 4.2).

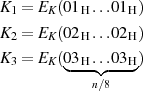

Die Einzelschritte sind:

werden durch Verschlüsselung drei neue Schlüssel erzeugt.

werden durch Verschlüsselung drei neue Schlüssel erzeugt.

wird, abgesehen vom letzten Block, ein CBC-MAC nach Abschnitt 4.1.1

gebildet.

wird, abgesehen vom letzten Block, ein CBC-MAC nach Abschnitt 4.1.1

gebildet.

ein Vielfaches der Blockbreite

ein Vielfaches der Blockbreite  ist.

ist.

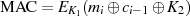

, dann wird im letzten

Schritt

, dann wird im letzten

Schritt

gerechnet.

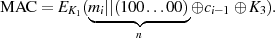

-Bit angehängt und bei

Bedarf auf ein Vielfaches von

-Bit angehängt und bei

Bedarf auf ein Vielfaches von  mit Nullen aufgefüllt. Die Berechnung des MAC

geht nach Abbildung 4.2b vor sich:

mit Nullen aufgefüllt. Die Berechnung des MAC

geht nach Abbildung 4.2b vor sich:

Der HMAC einer Message  wird mittels einer kryptographischen

Hashfunktion46

wird mittels einer kryptographischen

Hashfunktion46

berechnet [HK97, ISO02b, NIS07]. Dazu geht man in folgenden Schritten vor:

berechnet [HK97, ISO02b, NIS07]. Dazu geht man in folgenden Schritten vor:

wird durch Anhängen von Null-Bytes auf die Blockbreite der

Hashfunktion47

gebracht (ANSI-Padding).

wird durch Anhängen von Null-Bytes auf die Blockbreite der

Hashfunktion47

gebracht (ANSI-Padding).

bitweise

Exklusiv-Oder (XOR) verknüpft.

bitweise

Exklusiv-Oder (XOR) verknüpft.

angehängt und

auf die Verkettung unsere Hashfunktion

angehängt und

auf die Verkettung unsere Hashfunktion  angewendet. Als Resultat erhält man:

angewendet. Als Resultat erhält man:

![I(nner)= H[(K||00H ...00H )⊕ (36H...36H )||M ]](crypto462x.png) .

.

nocheinmal verarbeitet, nur das

die XOR-Operation mit

nocheinmal verarbeitet, nur das

die XOR-Operation mit  erfolgt.

erfolgt.

angehängt und darauf erneut die Hash-Funktion

angehängt und darauf erneut die Hash-Funktion  angewendet.

Als Ergebnis liegt schlußendlich der HMAC der Message

angewendet.

Als Ergebnis liegt schlußendlich der HMAC der Message  vor48 :

vor48 :

![O (uter)= H [(K ||00H...00H)⊕ (5CH ...5CH )||I]](crypto469x.png) .

.Abbildung 4.3 veranschaulicht das gesamte Verfahren.